ACL (en réseau)

Qu'est-ce que c'est ACL en réseau (Access Control List, en français liste de contrôle d'accès) : est un ensemble

d'instructions appliqué à une interface réseau qui permet de vérifier le droit d'accéder ou sortir d'un réseau, les paquets IP,

selon leur :

Adresse IP de source

Adresse IP destination

Le port de source

Le port destination

Les Protocols (IP, TCP, UDP, ICMP)

Il existe plusieurs types d’ACL, ici nous allons voir les plus répandues, c'est-à-dire ACL standard et ACL étendue

en même temps nous allons voir, comment associer un Wildcard mask(Masque générique) à nos ACL.

| Les principaux mots-clés pour créer des ACLs | ||||||

|---|---|---|---|---|---|---|

| Les commandes principales | L’action à effectuer et étendue d'action | Les opérateurs | ||||

| access-list | PERMIT | ➜ | Autorisée | eq | ➜ | Égal à |

| ip access-group | DENY | ➜ | À refuser | gt | ➜ | Supérieur à |

| IN | ➜ | Vers l'intérieur | lt | ➜ | Inférieur à | |

| OUT | ➜ | Vers l’extérieur | neq | ➜ | Différente de | |

| ANY | ➜ | Tout | range | ➜ | Plage | |

| ➜ | established | |||||

Wildcard mask (Masque générique)

Wildcard mask détermine les bits d'adresse à prendre en considération dans le traitement de filtrage du paquet IP reçue

en comparent masque générique.

Dans le masque générique les 0 indiquent que les bits d'adresse doivent être vérifié et les 1 que ces bits doivent être ignorés.

| Wildcard mask : exemple 1 | |||||

|---|---|---|---|---|---|

| Net ID | Host ID | ||||

| décimal | octet 1 | octet 2 | octet 3 | octet 4 | |

| Adresse IP source | 172.16.0.0 | 10101100 | 00010000 | 00000000 | 00001010 |

| Masque de sous réseau | 255.255.0.0 | 11111111 | 11111111 | 00000000 | 00000000 |

| Masque générique | 0.0.255.255 | 00000000 | 00000000 | 11111111 | 11111111 |

Exemple 1 : Dans cet exemple si l’action à effectuer est PERMIT le filtrage du paquet IP est effectué seulement dans la partie du Net ID de l'adresse IP, c'est-à-dire tous les hosts appartenant au réseau 172.16.0.0 sont autorisées.

| Wildcard mask : exemple 2 | |||||

|---|---|---|---|---|---|

| Net ID | Host ID | ||||

| décimal | octet 1 | octet 2 | octet 3 | octet 4 | |

| Adresse IP source | 172.16.0.0 | 10101100 | 00010000 | 00000000 | 00001010 |

| Masque de sous réseau | 255.255.0.0 | 11111111 | 11111111 | 00000000 | 00000000 |

| Masque générique | 0.0.0.255 | 00000000 | 00000000 | 00000000 | 11111111 |

Exemple 2 : Dans cet exemple si l’action à effectuer est PERMIT, le filtrage du paquet IP est effectué

dans la partie du Net ID, ainsi qu'une partie du Host ID c'est-à-dire que tous les hosts qui se trouvent dans la plage

d'adresses IP 172.16.0.0 à 172.16.255.0 sont autorisées.

ACL standard

ACL standard le filtrage est fait en comparant de l'adresse source des paquets IP aux adresses configurées

dans l'ACL. L'identification d'une ACL standard est basée à une numérotation allant de 1 à 99 et 1300 à 1999 et elles doivent

être placées au plus près de la destination.

Comme on le voit dans l'exemple suivant, tout d'abord on précise ce qui est interdit, ensuite nous devons préciser

tout ce qui est autorisé, car par défaut tous les paquets IP qui ne sont pas directement autorisés dans l’ACL se sont interdit.

La syntaxe du ACL standard:

R1#conf t on précise ce qui est interdit R1(config)#access-list 1 deny host 192.168.1.1 on précise ce qui est autorisé R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 OU R1(config)#access-list 1 permit any

on appliqué sur une interface R1(config)#int fas0/1 R1(config-if)#ip access-group 1 out R1(config-if)#exit R1# R1#

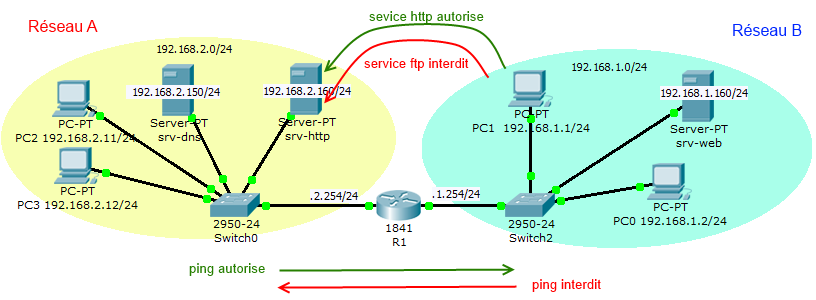

R1#conf t on précise ce qui est interdit R1(config)#access-list 111 deny icmp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 echo R1(config)#access-list 111 deny tcp 192.168.1.0 0.0.0.255 host 192.168.2.160 eq ftp on précise ce qui est autorisé R1(config)#access-list 111 permit ip any any on appliqué sur une interface R1(config)#interface fastEthernet0/0 R1(config-if)#ip access-group 111 in